Stripeでは、2024年4月1日以降に作成された新たなStripeアカウントを対象にセキュリティチェックリストの記入が必須となりました。以下に回答例を記載いたしますのでご確認ください。なお、ご不明な点がございましたらStripe社までご確認ください。

セキュリティ・チェックリストに基づく対策措置状況申告書

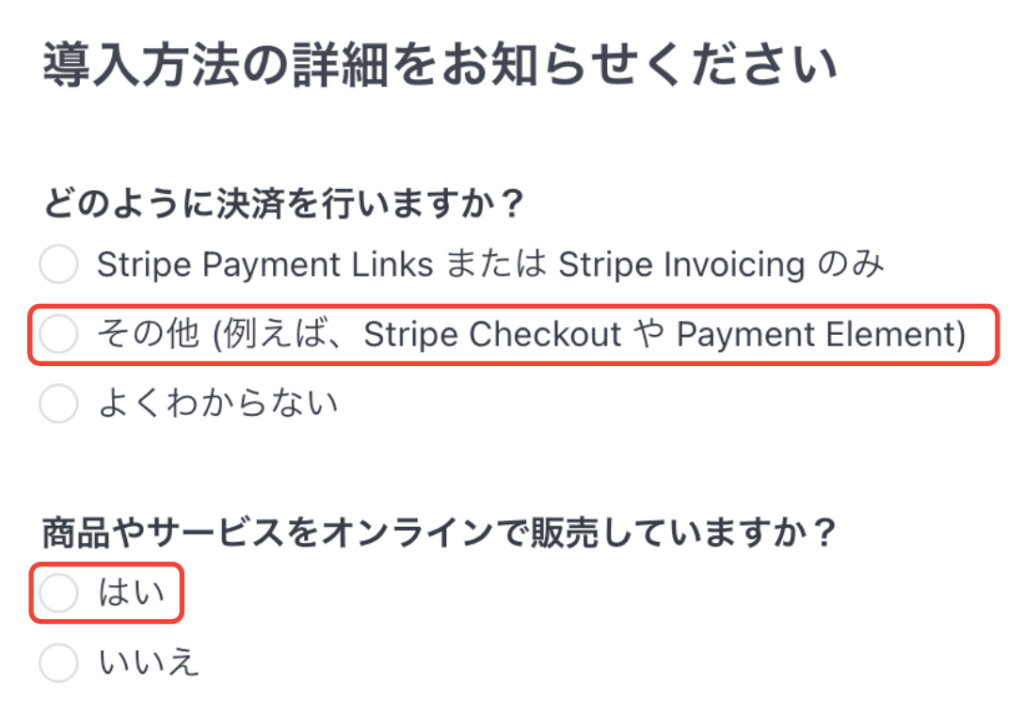

導入する方法について詳細をお知らせください

顧客はどのように決済を行いますか?

【その他】

オンラインサイト上に商品・サービスを掲載してますか?

【はい】

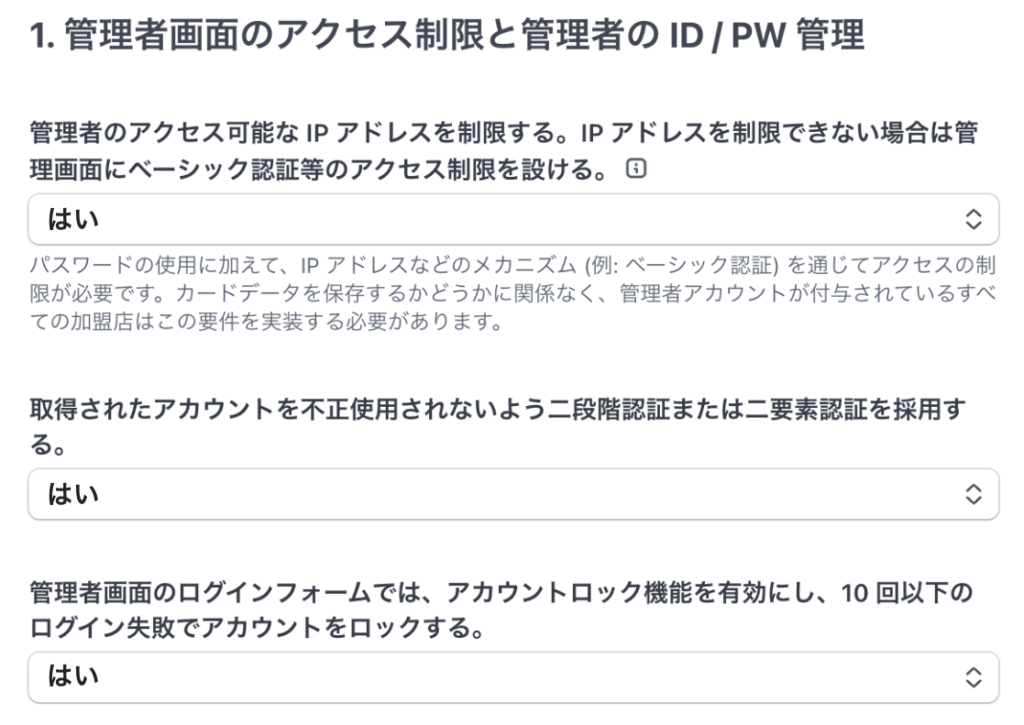

1. 管理者画面のアクセス制限と管理者のID/PW管理

管理者のアクセス可能なIPアドレスを制限する。IPアドレスを制限ができない場合は、管理画面にベーシック認証等のアクセス制限を設ける。

【はい】

取得されたアカウントを不正利用されないよう二段階認証またはに要素認証を採用する。

【はい】

管理画面のログインフォームでは、アカウントロック機能を有効にし、10回以下のログイン失敗でアカウントをロックする。

【はい】

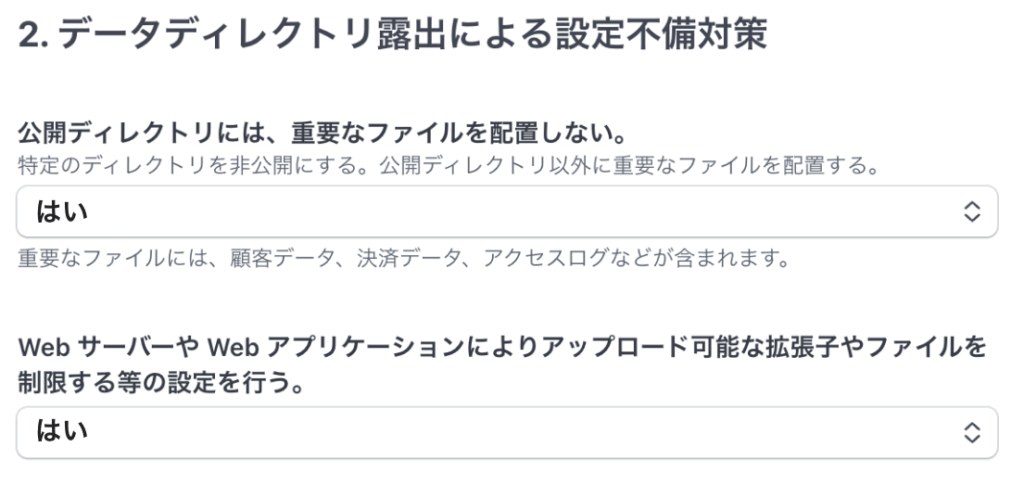

2. データディレクトリの露見に伴う設定不備への対策

公開ディレクトリ上には、重要なファイルを設置しない。

【はい】

WebサーバやWebアプリケーションによりアップロード可能な拡張子やファイルを制限する等の設定を行う。

【はい】

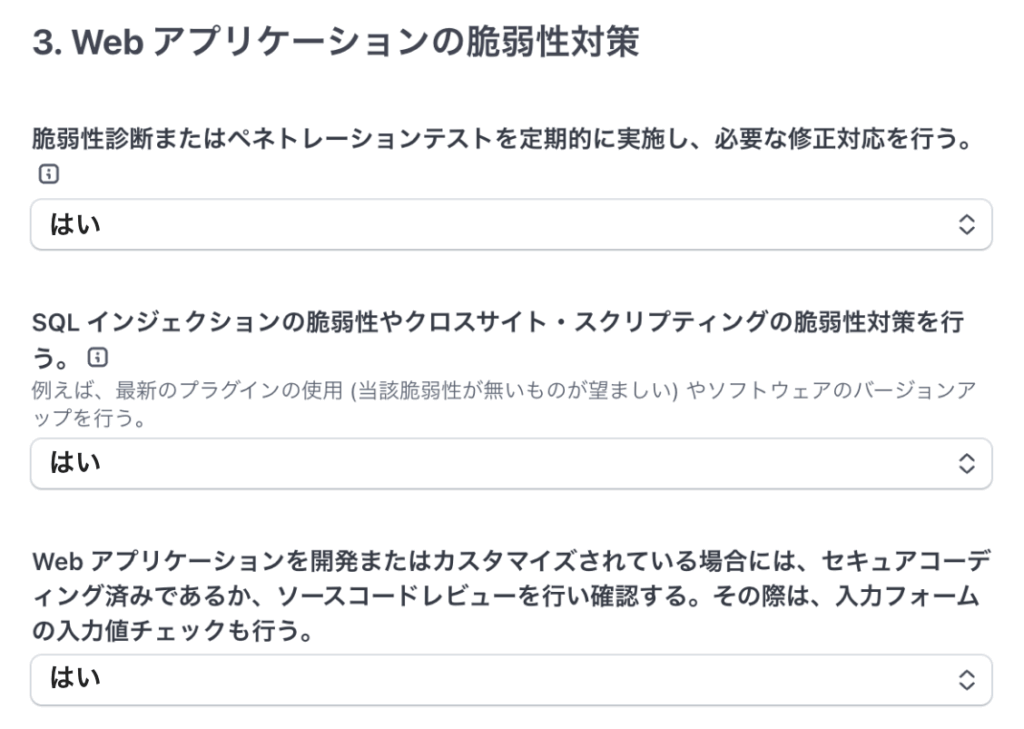

3. Webアプリケーションの脆弱性対策

脆弱性診断またはペネトレーションテストを定期的に実施し、必要な修正対応を行う。

【はい】

SQLインジェクションの脆弱性やクロスサイト・スクリプティングの脆弱性対策を行う。

【はい】

Webアプリケーションを開発またはカスタマイズされている場合には、セキュアコーディング済みであるか、ソースコードレビューを行い確認する。その際は、入力フォームの入力値チェックも行う。

【はい】

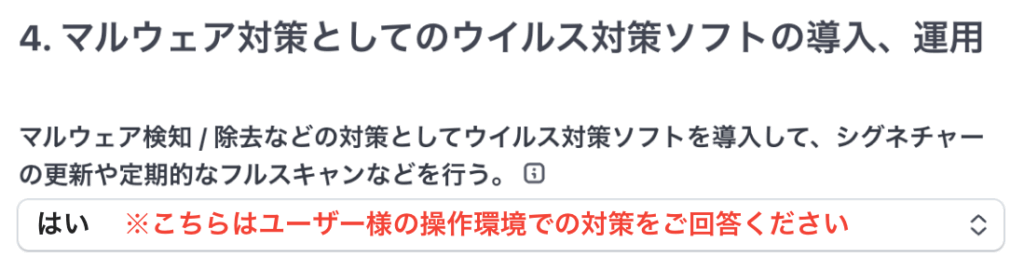

4. マルウェア対策としてのウイルス対策ソフトの導入、運用

マルウェア検知/除去などの対策としてウイルス対策ソフトを導入して、シグネチャーの更新や定期的なフルスキャンを行う。

【はい】※こちらはユーザー様の操作環境での対策をご回答ください

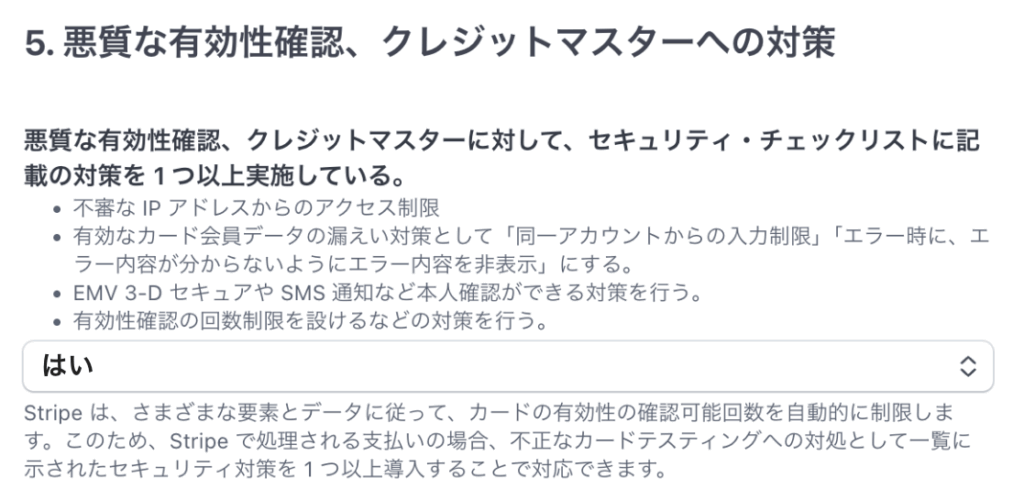

5. 悪質な有効性確認、クレジットマスターへの対策

悪性な有効性確認、クレジットマスターに対して、セキュリティ・チェックリストに記載の対策を1つ以上実施している。

【はい】

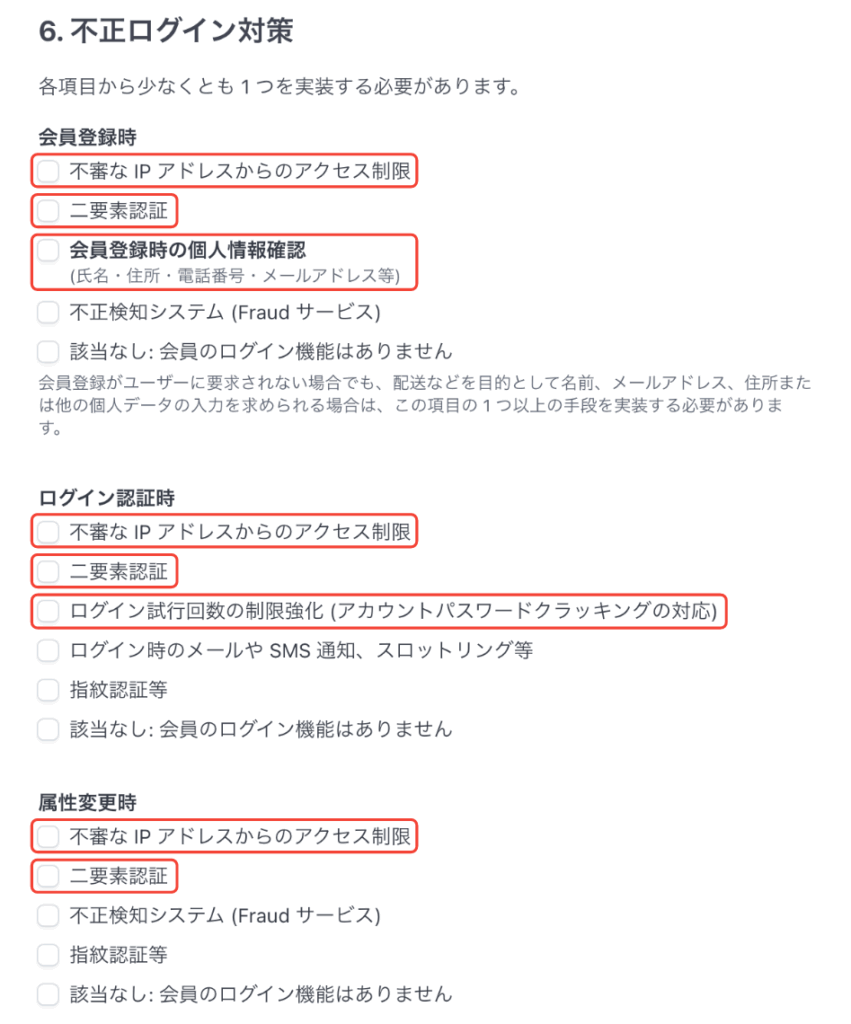

6. 不正ログイン対策

会員登録時

【不審なIPアドレスからのアクセス制限】

【二要素認証】

【会員登録時の個人情報確認】

ログイン認証時

【不審なIPアドレスからのアクセス制限】

【二要素認証】

【ログイン試行回数の制限強化】

属性変更時

【不審なIPアドレスからのアクセス制限】

【二要素認証】

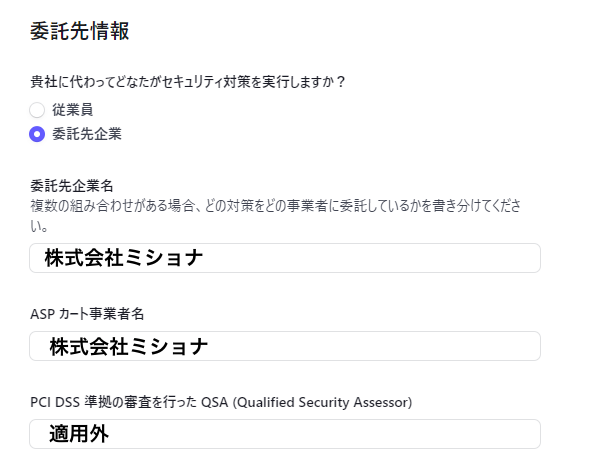

委託先情報

貴社に代わってどなたかがセキュリティ対策を実行しますか?

【委託先企業】

委託先企業名

【株式会社ミショナ】

ASPカード事業者名

【株式会社ミショナ】

PCI DSS準拠の審査を行ったQSA(Qualified Security Assessor)

【適用外】